想开源得先过审?简析Gitee闭仓人工审核操作之谜 (下)

发布时间:2022-05-31

文 | 钱静雯 胡凯伦 汇业律师事务所

本文上篇分析了Gitee本次闭仓审查的起缘以及审查可能重点涉及的网络信息内容问题、代码安全漏洞问题及许可证相关问题。下篇将继续分析审查的其他关键问题并结合法律法规及项目经验梳理了关于类似审查的应对要点供相关方参考。

(四)进出口管制问题

虽然开源软件依照美国《出口管制条例》EAR的相关解释由于其公开可用性(available to the public)而不在EAR管制之列,但是涉及非开源软件从美国出口时,相关的出口管制措施仍然适用。参考Github的做法,受制于EAR和《国际武器贩运条例》ITAR的规定,对SDN清单中部分获得了OFAC许可的地区的用户,设置不同程度的访问受限,如古巴、叙利亚等,未获得许可的地区则完全不开放服务,例如朝鲜。

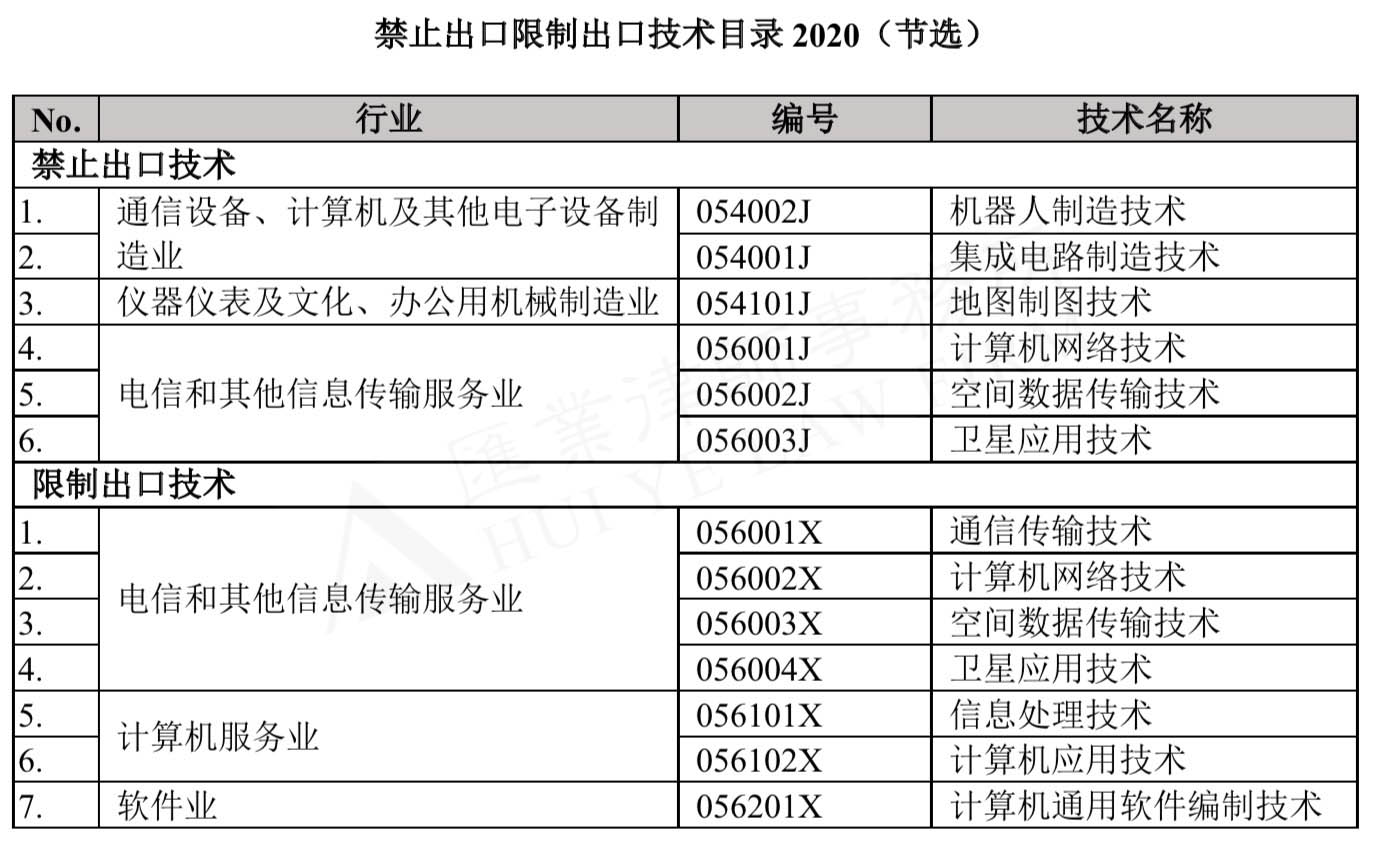

无独有偶,根据《技术进出口管理条例》,在最新版本的《中国禁止出口限制出口技术目录》中,下列被禁止出口限制出口的技术,很可能在开源方面受到制约。

*注:本表为目录节选,未完全列举目录全部内容,并省略了具体单项技术的控制要点。如需了解全部受限技术,请查阅完整版目录。

(五)数据出境问题

除了单行法规规定限制/禁止出境的细分数据类型外,总的来说,根据《网络安全法》《数据安全法》及《个人信息保护法》的规定,重要数据和个人信息的出境受限于安全评估和报批等要求。由于开源托管平台面向互联网用户,接受来自境外的访问同样属于逻辑上的数据出境行为,因此如果开源项目中开放的代码、文档等内容包含重要数据或个人信息,则依然可能受制于前述规定,需要依法履行相关义务,情节严重的,不仅面临罚款,还可能面临暂停相关业务、停业整顿、吊销相关业务许可证或者吊销营业执照的风险。因此无论是平台审核,还是作者自查,均应注意审查是否涉及上述数据出境问题。

(六)数据保护问题

鉴于开源项目的公开性,上传代码和相关文档时,存在因审查遗漏或其他原因将重要密码、密钥等上传进而发生数据泄露的可能。同时上传的内容如果包含个人信息、个人敏感信息、重要数据、核心数据、保密数据或其他本不应被共享或公开的数据和信息的,也面临承担相应的法律责任。

(七)网络安全审查问题

按照《网络安全法》《网络安全审查办法》的要求,关键信息基础设施运营者采购网络产品和服务,网络平台运营者开展数据处理活动,影响或者可能影响国家安全的,应当进行网络安全审查。因此,开源项目托管平台的产品或服务影响、或可能影响国家安全,又涉及1)平台本身开展数据处理活动;2)关键信息基础设施运营者拟采购开源项目或服务,需要经过网络安全审查。

如何应对开源项目合规审查?这份自查指南请收好

此番闭仓对Gitee用户来说,是挑战也是契机,不如趁机抓紧调动相关资源做好准备,部署合规路径,提早开启各维度风险防范体系搭建及合规落地执行,具体举措建议如下:

1. 加强开源合规意识、资源支持并制定合规计划,参考Openchain ISO/IEC 5230标准,开源许可证合规计划必须确保计划参与人员了解本组织的开源政策、开源目标;并认识他们对合规有效性的作用,及未能遵守合规要求的潜在影响,同时强调需要配置支持解决内外部开源许可证问题的法律专家用于指导法律问题;

2. 建立开源项目内容生态内核机制,加强信息安全管理,建立健全用于识别违法和不良信息的特征库,完善入库标准、规则和程序;

3. 完善代码审核机制,针对可能的安全漏洞、错误等进行扫描、修正,建立创作者背景信息调查和随访机制等;

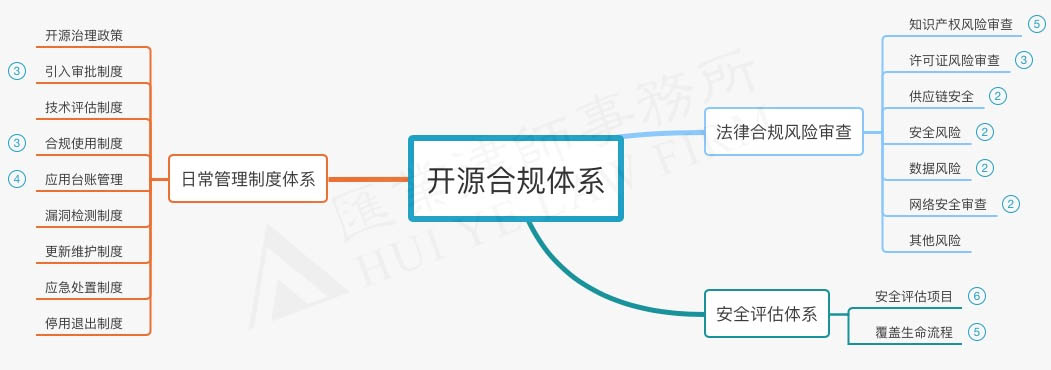

4. 全面建立许可证合规体系,建议建立全面的许可证识别、解读、选择流程,确保许可证挖掘工作全面而彻底,形成列明所有许可证及其适用范围的清单,供后续备查,同时建立许可证遵从监督机制,技术与法律合规安全评估制度,应用台帐管理制度,确保运营及后续生命流程合规,体系框架可参考下图;

5. 加强数据保护合规自查,建立数据保护制度包括但不限于数据分级分类、出境自评估、安全事件应急预案、定期审计机制、安全评估制度等等;

6. 对自身所处行业、产业的进出口管制法规、政策保持密切关注和遵守等;

7. 其他根据法规、平台等要求采取的行动。

综上,不论是国家方针政策、立法、司法、执法,还是平台治理层面,种种迹象表明,开源合规已经箭在弦上,势在必行,建议相关方尽早推进开源项目合法合规自查,让未来的开源之路走得更稳更远更宽。